Vous craignez que le virus WannaCry n'affecte votre serveur NTP Galleon ? Ne soyez pas...

Le logiciel malveillant/ransomware/virus " WannaCry " a infecté environ 200 000 ordinateurs dans 150 pays, suscitant des inquiétudes quant au fait qu'il pourrait affecter les serveurs NTP Galleon. Votre serveur de temps est en sécurité, voici pourquoi....

Pourquoi votre serveur NTP Galleon est à l'abri de WannaCry

Le ransomware 'WannaCry' affecte uniquement les systèmes d'exploitation Windows, principalement ceux qui ne reçoivent plus automatiquement les mises à jour de sécurité de Microsoft, c'est-à-dire Windows XP, Windows 8 ou Windows 2003. Les serveurs NTP de Galleon utilisent un système d'exploitation Linux hautement personnalisé, qui n'est pas affecté par le virus WannaCry.

Ecco cosa sappiamo finora del ransomware WannaCry

Voici ce que nous savons jusqu'à présent sur le ransomware WannaCry Le ransomware WannaCry est l'attaque de logiciels malveillants la plus grave que nous ayons connue en 2017. Lundi 15 mai, environ 200 000 ordinateurs répartis dans 150 pays étaient assiégés par le virus. Au Royaume-Uni, au moins 16 fiducies du NHS ont été "mises hors service" par le logiciel malveillant. Selon certaines rumeurs, le virus proviendrait de Corée du Nord, mais ces informations ne sont pas confirmées.

Les cinq premiers pays touchés sont les suivants :

- Le Royaume-Uni

- Les États-Unis d'Amérique

- La Russie

- La Chine

- Espagne

Qu'est-ce que WannaCry ?

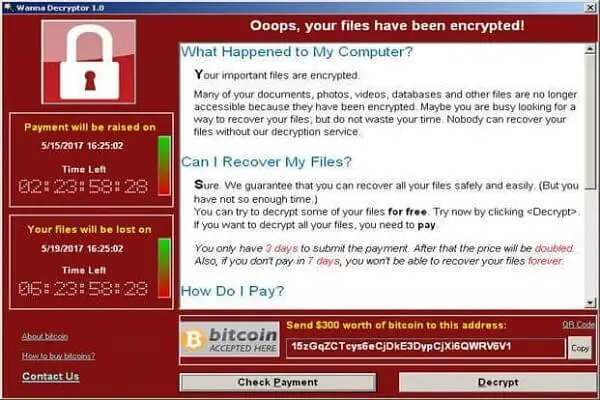

Le ransomware WannaCry crypte les fichiers informatiques et vous empêche d'accéder à votre système. Comme son nom l'indique, votre ordinateur est "rançonné", les pirates exigeant un paiement en bitcoins allant de 300 à 600 dollars pour déverrouiller votre ordinateur. Le virus s'introduit dans votre ordinateur après que vous ayez cliqué ou téléchargé un élément erroné, en l'occurrence une pièce jointe à un courriel.

Une fois activé, le virus se propage rapidement dans le réseau local, chiffrant le disque dur de votre système et tentant d'exploiter la vulnérabilité du Server Message Block (SMB). Le malware se propage alors vers des ordinateurs aléatoires sur Internet via les ports TCP et entre les ordinateurs d'un même réseau.

Quels sont les fichiers touchés par WannaCry ?

Voici les fichiers connus que WannaCry affecte :

.webp, .rtf, .doc, Js, .sch, .3dm, .jsp, .sh, .3ds, .key, .sldm, .3g2, .lay, .sldm, .3gp, .lay6,. sldx, .7z, .ldf, .slk, .accdb, .m3u, .sln, .aes, .m4u, .snt, .ai, .max, .sql, .ARC, .mdb, .sqlite3, .asc, .mdf, .sqlitedb, .asf, .mid, .stc, .asm, .mkv, .std, .asp, .mml, .sti, .avi, .mov, .stw, .backup, .mp3, .suo , .bak, .mp4, .svg, .bat, .mpeg, .swf, .bmp, .mpg, .sxc, .brd, .msg, .sxd, .bz2, .MYD, .sxi, .c,. myi, .sxm, .cgm, .nef, .sxw, .class, .odb, .tar, .cmd, .odg, .tbk, .cpp, .odp, .tgz, .crt .ods, .tif, .cs, .odt, .tiff, .csr, .onetoc2, .txt, .csv, .ost, .uop, .db, .otg, .uot, .dbf, .otp, .vb, .dch, .ots , .VBS .der”, .ott, .vcd, .dif, .p12, .vdi, .dip, .PAQ, .vmdk, .djvu, .pas, .vmx, .docb, .pdf, .vob, .docm, .pem, .vsd, .docx, .pfx, .vsdx, .dot, .php, .wav, .dotm, .pl, .wb2, .dotx, .webp , .wk1, .dwg, .pot, .wks, .edb, .potm, .wma, .eml, .potx, .wmv, Fla, .ppam, .xlc, Flv, .pps, .xlm,. frm, .ppsm, .xls, .gif, .ppsx, .xlsb, .gpg, .ppt .xlsm, .gz, .pptm, .xlsx, .h, .pptx, .xlt, .hwp, .ps1, .xltm, .ibd, .psd, .xltx, .iso, Pst, .xlw, .jar, .rar, .zip, .java, .raw

Les fichiers renommés ont l'appendice ".WNCRY".

Devriez-vous payer la rançon de WannaCry ?

Les experts techniques recommandent de ne pas payer la rançon. Selon un rapport publié par le journal The Guardian, répondre aux exigences des pirates "ne garantit pas la restauration des fichiers".

Êtes-vous sûr que mon serveur Galleon NTP est sûr ?

Oui, le ransomware ne fonctionne pas sur les systèmes d'exploitation Linux. Pour votre tranquillité d'esprit, assurez-vous que votre système informatique est mis à jour.

Pour une protection accrue du serveur NTP Galleon, passez à notre nouveau service d'assistance en or ! Appelez le +33 (0)8 26 80 56 51 pour plus d'informations.

Ce message a été rédigé par : Daniel Waldron

Rédacteur dévoué depuis 10 ans, Daniel a rejoint Galleon Systems en 2013. Daniel aide à la production de textes web, d'articles, de blogs, de communiqués de presse et de livres blancs, destinés à l'équipe marketing de Galleon Systems.